Was ist Blockchain?

- Was man als Blockchain beschreibt ist ein Protokoll

- Entgegen derzeitigen zentralen Datenbanken, ist die Blockchain dezentralisiert

- Kryptowährungen sind nur ein Anwendungsgebiet der Blockchain

Grundlagen

Obwohl Blockchain oft mit Bitcoin gleichgesetzt wird, ist die Technologie dahinter weit bedeutsamer. Als „Open Distributed Ledger“ fungiert sie als dezentrales Kassenbuch, das weit über Kryptowährungen hinausreicht. Das Potenzial dieser Netzwerklösung ist gigantisch; ihre gesellschaftlichen Auswirkungen sind mit der Erfindung des Rades vergleichbar.

Der Wandel wird schneller eintreten als vermutet – vor allem dort, wo etablierte Institutionen fehlen. Regionen ohne zentrales Bankwesen, Grundbuchregister oder staatliche Identitätsdienste werden den Sprung in eine neue, digitale Gesellschaftsordnung am schnellsten vollziehen. Während technologisch gesättigte Länder durch bestehende Systemstrukturen gebremst werden, fungiert die Blockchain in Schwellenländern als direkter Modernisierungskatalysator.

Ich bin überzeugt: Die Blockchain ist die Innovation des 21. Jahrhunderts. Sie besitzt das Potenzial, globale Machtstrukturen zu demokratisieren und die Welt nachhaltig zum Besseren zu verändern.

Netzwerke und Blockchain

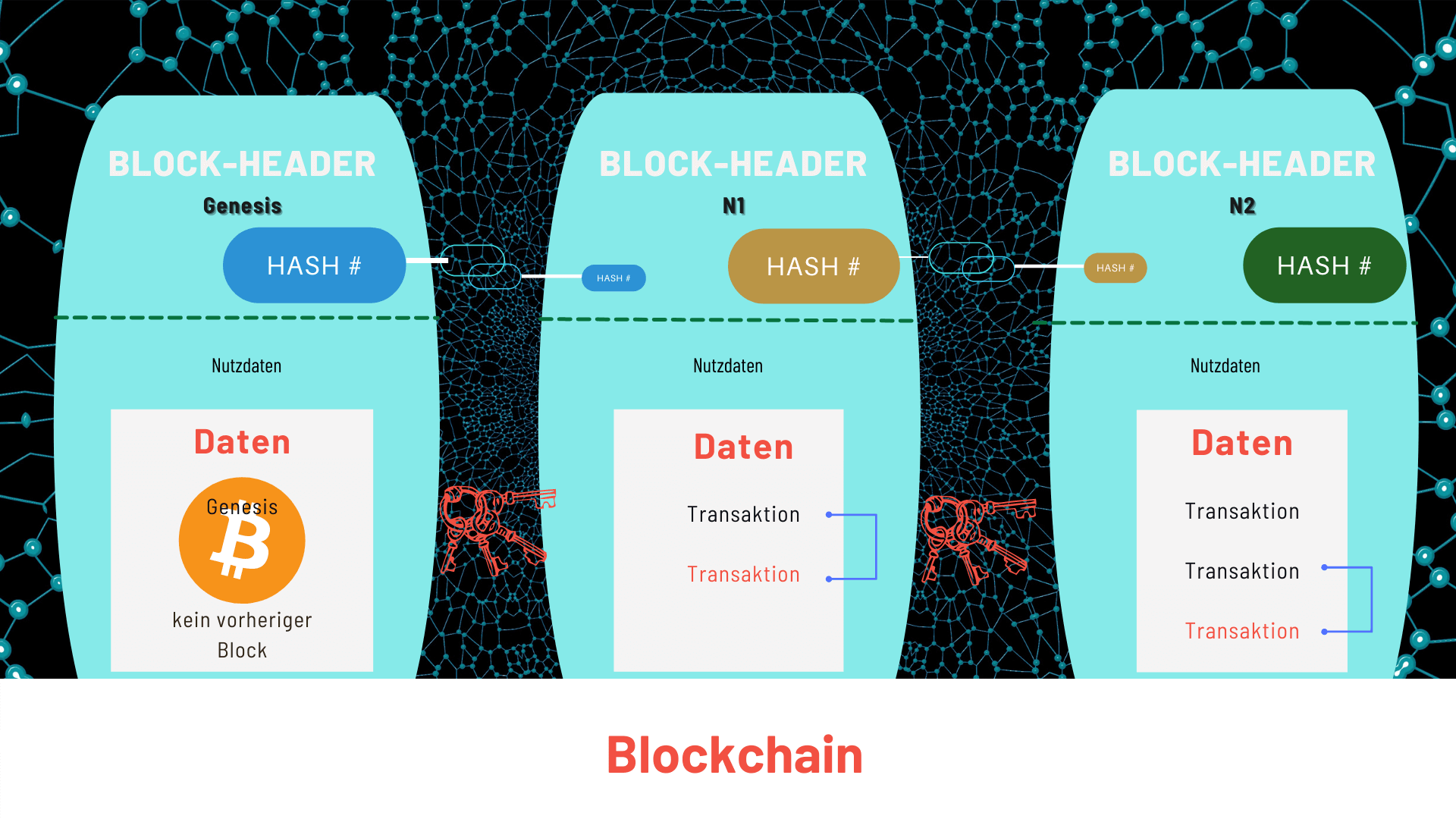

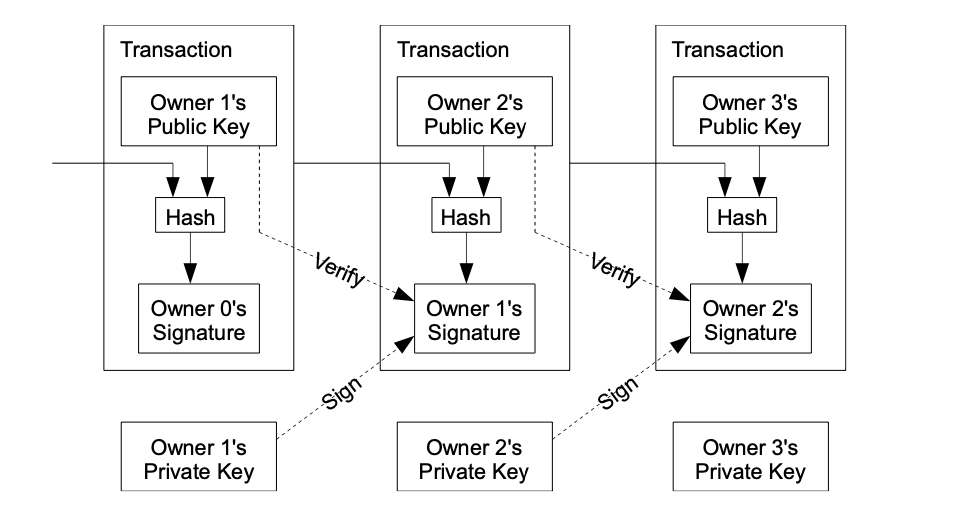

Die Blockchain, ist wie der Name es schon verrät eine Datenbank (-Protokoll), wobei die einzelnen Informationen und Daten in Blöcken (block) in einer definierten, aufeinanderfolgenden Kette (Chain) zusammengefasst werden. Es werden also Transaktionen in dieser Blockchain chronologisch verwaltet und gespeichert. Das klingt zunächst nicht wirklich spektakulär. Eigentlich die gleiche Funktion, welche meine Hausbank oder Google für mich übernimmt. Der eigentliche Kern dieser Technologie ist, dass die Transaktionen (Blöcke) in einem dezentralen Protokoll erfasst werden. Es wird also keine dritte Partei mehr benötigt, um einen bestätigten Nachweis der Transaktion (z.B. Kontoüberweisung von A nach B) zu erhalten.

Informationen auf der Blockchain

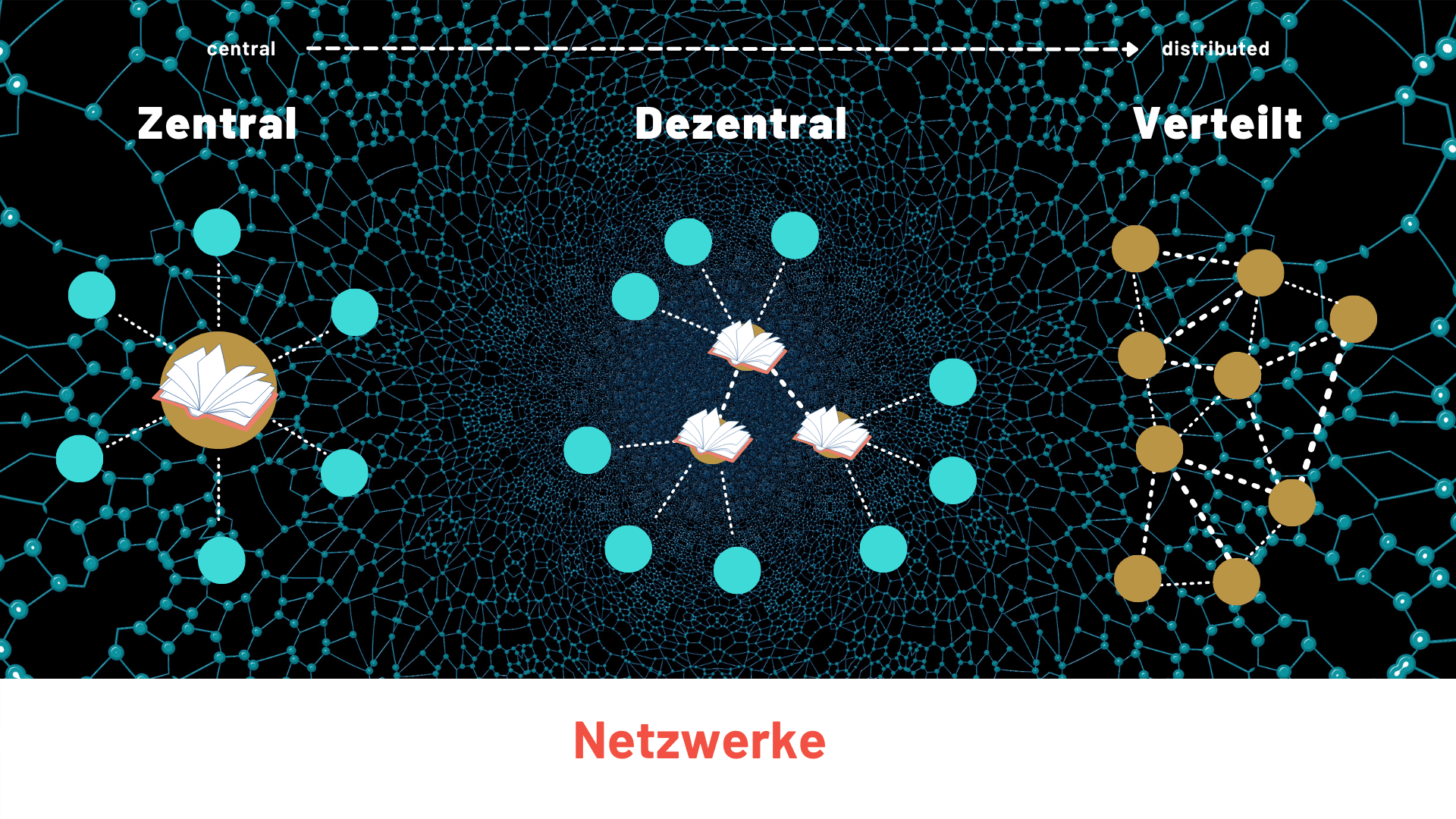

Alle, die mit dem Netzwerk der Blockchain verbunden sind, bestätigen die Wahrheit und Richtigkeit einer Transaktion. Bei solchen Netzen spricht man von dezentralen Netzwerk, einem sogenannten Peer-to-Peer Netzwerk. Dezentralität ist einer der Schlüsselfaktoren in der Weiterentwicklung der Effizienz und Ressourcenverteilung in unserer Gesellschaft. Basierend auf den technologischen Entwicklungen der vergangenen 30 Jahre (Server, Internet, Protokolle, Datenübertragung, Kryptografie…) ist die Nutzung von dezentralen Netzwerken eine logische Evolution. Klassische Banken wie wir sie noch kennen, stellen ein klassisches zentrales Netzwerk dar (Peer-Bank-Peer), in dem die Bank, als Institution (Intermediär), alle Transaktion bestätigt. Alle Verwaltungsbehörden, Register, Datenbanken basieren auf zentralen Netzwerken. Der Vor- und Nachteil von zentralen Systemen ist die Verwaltung der Daten durch eine „vertrauensvolle“ Hand?

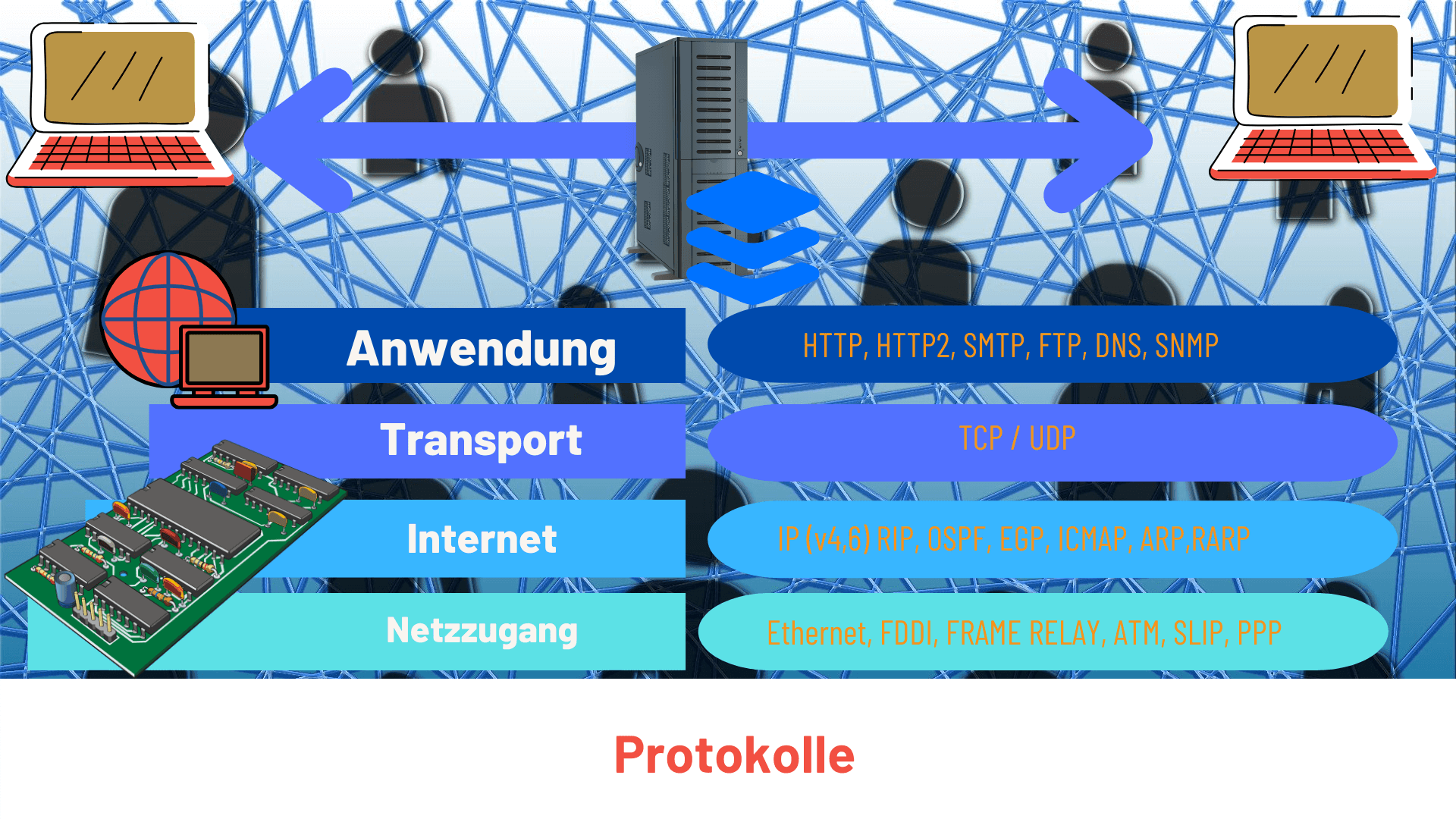

Was war nochmal ein Protokoll?

Das Wort Protokoll beschreibt nichts anderes als eine zeitliche Abfolge von aufeinanderfolgen Vorgängen oder Prozessen. Das klassische Gesprächsprotokoll ist ein in zeitlicher Reihenfolge dokumentiertes Gespräch. Wichtig ist, dass ein Protokoll immer in einer bestimmten Reihenfolge erstellt und wieder ausgelesen wird. Üblicherweise geschieht dieses von oben links nach unten rechts. Warum wird es so gemacht? Damit alle Adressaten des Protokolls (eines Netzwerkes) den Vorgang in gleicher Weise mitgeteilt bekommen. Somit können die Informationen von allen Teilnehmern richtig ausgelesen werden.

Kommunikationsprotokolle werden in der Datenverarbeitung zwischen zwei Parteien verwendet, um eine „geregelte“, gemeinsame Vereinbarung zu schließen. Es wird definiert, wie Daten zwischen den Parteien übertragen werden sollen. Ansonsten spielen wir stille Post und jeder kennt die lustigen Antworten am Ende dieser Kommunikationskette. Somit werden bei Kommunikationsprotokollen Regeln für den Syntax, die Semantik und Synchronisation der Kommunikation bestimmt. Ein einfaches Beispiel aus der Praxis: „Trifft ein Chinese und Franzose auf der Straße zusammen, und wollen diese miteinander kommunizieren, so werden sich die Parteien wahrscheinlich auf das „englische“ Kommunikationsprotokoll einigen!

Protokolle:

Protokoll für Verbindung zwischen Software und Hardware in Lan-Netzwerken (Kabel,Stecker, Signale,Paketformate). Datenaustausch mittel Datenframes in lokalen angeschlossenen Netwerkteilnehmenern (Computer, Drucker)

hat jeder Rechner der am Internet hängt…seine eigene IP-Adresse. Es wird benötigt, Daten von einem Sender zu seinem Empfänger im Internet zu transportieren.

„Übertragungssteuerungsprotokoll“: definiert auf welche Art und Weise Daten zwischen Netzwerkkomponenten ausgetauscht werden. (Port443)

Hypertext Transfer Protocol Secure (Internetprotokoll) Aufbau einer Internetseite….gelesen und ausgelesen wird in Stapeln, immer dem Grundprinzip eines Protokolls folgen!

So ähnlich funktionieren die Protokolle in Netzwerken von Geräten (IoT). Protokolle können sowohl in Hardware (auf Chips in der Grafikkarte) oder als Software implementiert werden. Auf der untersten Ebene dienen Protokolle die Kommunikation der Hardware untereinander sicherzustellen. Also, wie redet die Grafikkarte mit dem Mainboard. Seit dem Zauberwort Plugin denkt kaum jemand mehr über diese Thematik nach. Vielleicht kann sich der eine oder andere noch an die Verzweiflung bei der Integration einer neuen Grafikkarte mittels Treiber (Protokollen) erinnern…

Verbindet man zwei oder mehrere Rechner zu einem Netz, so spricht man von sogenannten Netzwerkprotokollen. Netzwerkprotokolle sind definierte Kommunikationsprotokolle, die den Austausch zwischen verschieden Rechnern (Knoten) in einem Netzwerk sicherstellen. Es gibt viele verschiedene Protokolle und alle unterscheiden sich in Ihrem Zweck und in Ihrer Komplexität. Meist definieren diese Grundlagen wie: Welche Verbindung liegt zugrunde, wie sollen die Datenpakete übertragen werden, wo beginnt und wo endet ein Datenpaket, wie wird die Verbindung beendet. Damit der Austausch weltweit auf die gleiche Art und Weise geschieht, wurden Standards für die wichtigsten Kommunikationsprotokolle definiert. Standards für Protokolle in Netz findet Ihr unter….

Internet Engineering Task Force - Organisation für die standardisierte Problemlösungen (Protokolle) des Internets.

Warum wurde die Blockchain erfunden?

Weil sich Menschen in Gesellschaften nur notgedrungen zentral verwalten lassen wollen! Es bestand bisher keine Alternative zur zentralen Strukturierung eines gesellschaftlichen Systems. Doch keiner lässt sich gerne überwachen oder ordnet sich unter. Die Instanzen einer zentralen Verwaltung bergen immer die Risiken des Machtmissbrauchs und schränken die persönlichen Freiheiten der eigenen Person ein. Daher auch die Bewegungen aus dem Darknet. Vielleicht kommen die Ansätze zur Lösung dieses Problems aus genau dieser Intention des Einzelnen nach persönlicher Freiheit.

Kurz nach der „großen Finanzkrise“ 2008 war das Vertrauen in die Finanzmärkte derart erschüttert, dass sich schlaue Programmierer und Kryptologen an die „Erfindung” eines neuen (demokratischen und dezentralen) Geldsystems gemacht haben. Vielleicht war der Anspruch wirklich, die Welt so wieder ein Stück gerechter zu machen. So oder so ähnlich wird die Geschichte erzählt werden, welche später in den Geschichtsbüchern zu lesen sein wird.

Wer hat's erfunden...

Man weiß aktuell nicht, wer die Blockchain wirklich “erfunden“ hat. (Laut Elon Musk ein gewisser Nick Szabo). Eigentlich ist die Blockchain auch nur eine geschickte Kombination von vorhandenen Protokollen und Problemlösungen in einem neuen Kontext. Es wurden Lösungen und Ansätze für kryptografische Streuwertfunktionen, Protokolle für digitale Zeitstempel und mathematische Arithmetik für dezentrale Netzwerke ineinander kombiniert. Das ganze Protokoll nennt man dann Blockchain.

Kann man mal eben machen, aber warum? Das Whitepaper wurde 2008 im Darknet von dem Pseudonym „Satoshi Nakamato“ veröffentlicht. Niemand kennt bis heute die wahre Identität von Satoshi Nakamoto. Dieses Pseudonym hat mit einigen „Kollegen“ die Basislösungen für eine elektronische Währung erarbeitet. Dabei stand im Mittelpunkt der Bemühungen, Kapital (Informationen) ohne eine dritte Instanz (Bank) sicher von A nach B zu transferieren. Die Lösung für dieses Problem hätte meiner Meinung nach den Nobelpreis verdient. Vielleicht lernen wir Herrn Nakamoto noch kennen? Ich bezweifle es jedoch, wer hat doch gleich nochmal das Rad erfunden…?

2008 von "Satoshi Nakamoto"

Seine Lösung wird die Welt revolutionieren und ist eine fast logische Weiterentwicklung und Nutzung des etablierten Internets. Das Internet an sich kann ein zentrales System mit einem großen Server sein oder man dezentralisiert es, in dem man die Informationen auf alle Teilnehmer des Netzwerkes verteilt. Also jeder der mit seinem Handy im Netz verbunden ist, kann Teilnehmer und Verwalter des Netzwerkes werden.

Was ist der revolutionäre Ansatz dieser Idee

Derzeit verwalten Banken unser Geld und Plattformen wie Facebook und Google unsere Daten. Dezentralität und Blockchain sind nach dem Internet, der Bewegung um WikiLeaks und dem freien Zugang zu Wissen, Social Media und Open Source der nächste unaufhaltsame Evolutionsschritt für die Freiheit und Eigenständigkeit des Einzelnen und der Gesellschaft. Was gut für die einen ist, ist schlecht für jene, die von diesen zentralen Systemen profitieren.

Staaten, Banken und Großkapitalisten werden versuchen, regulierend einzugreifen, um die rasante Entwicklung in kontrollierte, beeinflussbare Bahnen zu lenken. Und natürlich ist die chaotische Phase der Herausbildung einer Blockchain-Ökonomie mit Gefahren wie Hacks und Crashs verbunden. Aber die diversen Blockchain-Lösungen und die von ihr getriebene Dezentralisierungswelle wird unaufhörlich und unabhängig von Ländergrenzen und Instanzen weiterlaufen. Sie gereicht dem Vorteil jedes Einzelnen im Netzwerk, wobei jeder Teilnehmer das Netzwerk repräsentiert.

Das Kapital ist frei...

Eine neue Welle der Umverteilung von Kapital hat begonnen! Im Sinne einer Weiterentwicklung der Globalisierung ist es nur logisch, dass Menschen ihr eigenes Kapital – vor allem ihr „Geld“ und ihre Daten – selbst besitzen und kontrollieren möchten. Statt eines kostenpflichtigen Kontos bei einer dritten Instanz, die bei jeder Transaktion verdient und die Informationen kennt (wie deiner Bank) haben Menschen lieber die Hoheit über eine kostenloses Wallet auf ihrem Smartphone. Du entscheidest, wie dein Kapital arbeitet und bist niemandem Rechenschaft schuldig.

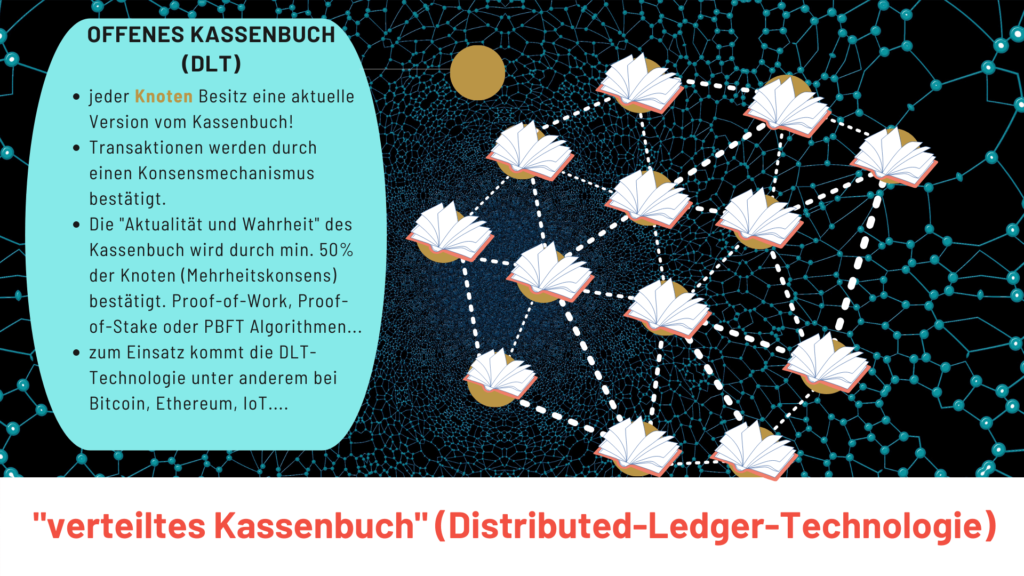

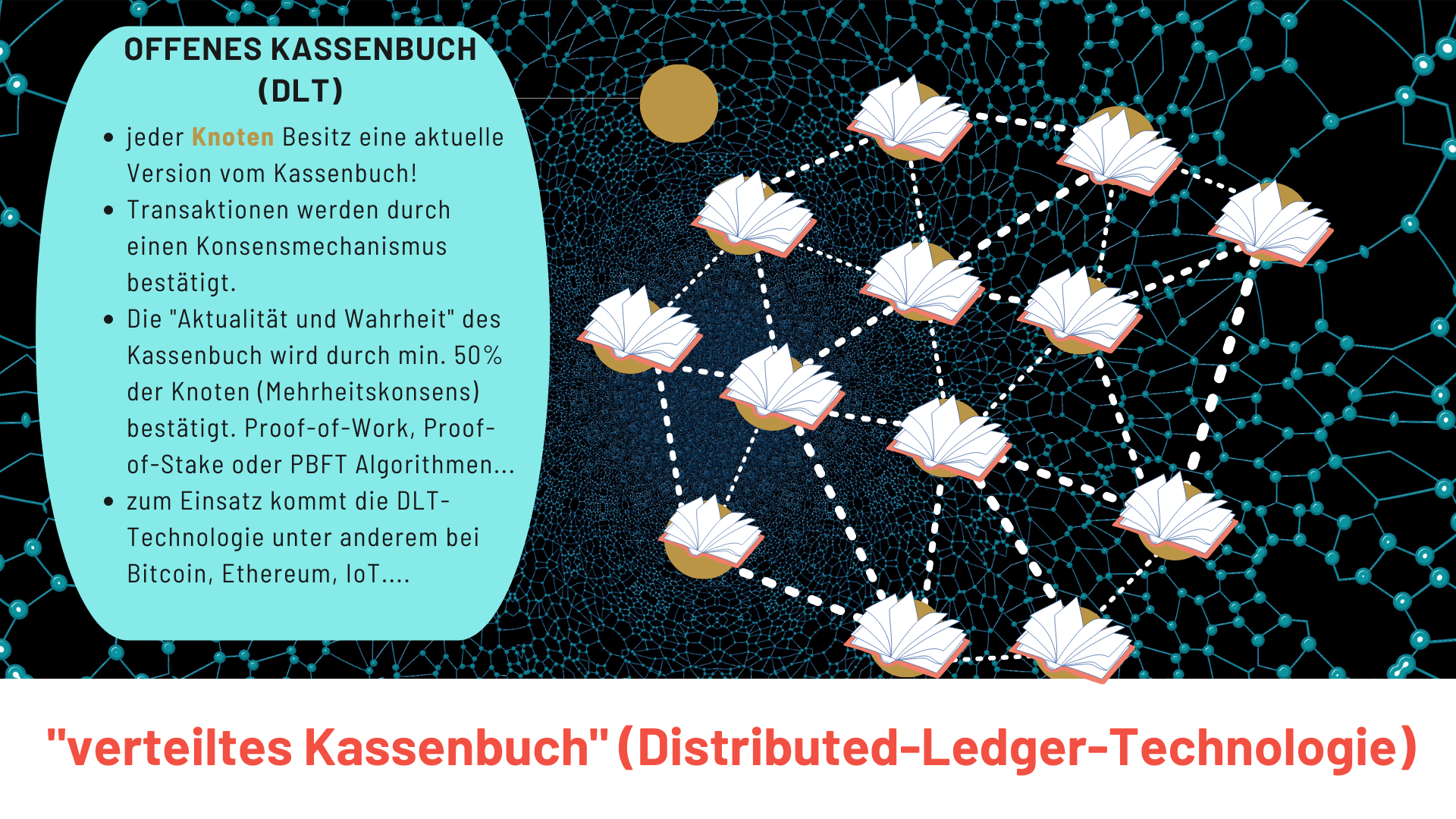

DLT - Distributed Ledger Technology

Die Technologie des verteilten Kassenbuches (Distributed ledger) ist der Schlüssel für die Blockchain-Anwendungen. Ein Kassenbuch wird klassischerweise zentral geführt. Es gibt ein Hauptbuch und viele Unterbücher. Die Verwaltung wird durch eine Institution, welche die Einträge für die einzelnen Transaktionen überwacht und dokumentiert, durchgeführt. Das offene Kassenbuch hingegen, liegt bei allen Teilnehmern des Netzwerkes vor. Alle Teilnehmer des Netzwerkes haben somit eine Lese- und Schreibberechtigung für dieses „zentrale“ Kassenbuch. Eine digitale Sicherung.

Wird eine Transaktion eines Teilnehmers des Netzwerkes durchgeführt, so sehen alle Teilnehmer des Netzwerkes die neue Eintragung in Ihrem Kassenbuch. Beide Parteien dieser Transaktion stimmen zu und das Netzwerk bestätigt in seiner Mehrheit die Richtigkeit und Wirksamkeit dieser Transaktion. Somit wird das Kassenbuch auf allen Knoten/“Rechnern” des Netzwerkes aktualisiert. Alle Teilnehmer haben den gleichen Stand und können die Transaktionen bestätigen!

Vorteile der DLT-Technologien

Das Protokoll der Blockchain ist so konzipiert, dass eine Transaktion, also das Hinzufügen eines neuen Blocks an die Datenkette, nur mit einer Mehrheit der im Netzwerk befindlichen Teilnehmer (Rechenkapazität) bestätigt werden kann. In seinen statistischen Ausführungen, hat Satoshi Nakamoto auch die steigende Sicherheit des Netzwerkes bei steigender Teilnehmerzahl und Transaktionen errechnet. Somit ist es praktisch fast unmöglich ab einer bestimmten Teilnehmerzahl des Netzwerkes, die (einzelne) Rechenleistung für die Manipulation der Blockchain aufzubringen. Man müsste mehr Rechenkapazität besitzen als 50 Prozent aller Netzwerkteilnehmer zusammen.

Somit ist sichergestellt, dass kein Teilnehmer Transaktionen manipulieren kann. Sollte man versuchen, die Blockchain selektiert zu manipulieren und wieder ins Netzwerk zu spielen, so müssten auch hier mehr als 50 Prozent der Netzwerkteilnehmer gleichzeitig diese Manipulation durchführen! Das Protokoll ist so konzipiert, dass alle Teilnehmer im Netzwerk immer die aktuell gültige Version der Blockchain auf Ihrem Rechner/Knoten haben. Sobald man sich mit dem Netzwerk verbindet, wird die Blockchain auf die letztgültige (längste) Kette hin aktualisiert.

Also ein durch und durch auf Mehrheitsdemokratie gemünztes System. Die Anwendungsfelder dieser Lösung für die Gesellschaft reichen weit über die Nutzung als valides elektronisches Zahlungsmittel hinaus. Es hätte fundamentale Einschläge auf unsere politischen und gesellschaftlichen Systeme (Wahlen, Abstimmungen, Verwaltung). Alle müssen einer gemeinsamen Realität zustimmen.

Wo wird gerade eine Bitcoin-Transaktion durchgeführt. (Weltkarte)

Welche Währung wird wo und wie eingesetzt...

Wie funktioniert ein Blockchain-Protokoll?

PoW ist ein Konsens-Mechanismus. Er sorgt dafür, dass in dezentralen Netzwerken „Einstimmigkeit“ über die Richtigkeit von Informationen geschaffen wird. So sollen alle Knoten/Nodes (Teilnehmer) dieselbe Information im aktuellsten Zustand benutzen. Damit dieses realisiert werden kann, bediente sich Satoshi Nakamoto für seinen Blockchain Algorithmus einem seit 1997 bekannten Proof-of-Work Algorithmus (Sicherheitssystem/Denial-of-Service) dem sogenannten HashCash.

Adam Bake (Pionier der modernen Kryptografie, Hacker…credlib) hatte damals eine Lösung für das Problem der Spam-Mail gesucht. Somit baute er im Header einer E-Mail einen Verifizierungsnachweis ein, welcher eine einfache und durch geringe Rechnerkapazität zu lösende Gleichung enthält. Die Lösung verbraucht bei wenigen E-Mails geringe Ressourcen (Rechenkapazität), will man jedoch viele E-Mails (Spam) auf einmal versenden, wird entsprechend mehr Rechenkapazität benötigt. Bei einer E-Mail ist die Verzögerung durch das lösen des Algorithmus kaum zu bemerken. Werden jedoch viele E-Mails innerhalb eines Zeitintervalls versendet, steigt die Verzögerung durch die benötigte Rechenkapazität schlagartig an.

Hashwert

Dieses war seine Lösung, welche uns in den neunziger Jahren vor E-Mail Spam schützen sollte. Heutzutage nutzen wir Spamfilter. Die zu zahlende Einheit stellte hier Rechenzeit dar. Die Lösung der meist kryptologischen oder numerischen Problemstellung ist ein Schlüssel, der sogenannte Hashwert, mit welchen die Korrektheit der Lösung anschließen leicht geprüft werden kann. Also für eine bestimmte codierte Zeichenkette muss ein Schlüssel (Nonce – “number used once”) gefunden werden, durch welchen der Inhalt wieder aufgebaut/entschlüsselt werden kann. Die zu zahlende Ressource ist Rechenleistung und der Vorgang wurde Hashcash getauft.

Mining-Konzept des Satoshi Nakamoto

Um seiner Blockchain neue Blöcke hinzufügen, baute er dieses Belohnungssystem (Hashcash) für die Lösung seines Algorithmus ein. Ein Miner (Knoten), der einen neuen Block an die Kette anschließt und damit die Richtigkeit der Transaktion (Bitcoin) mit dem entsprechenden Schlüssel (Nonce) bestätigt, wird für seine Tätigkeit im Netzwerk belohnt/entschädigt. Er bekommt anteilig Bitcoins pro angefügtem Block. Dieses Belohnungssystem ist logarithmisch aufgebaut, sodass es mit der Zeit und fortschreiten Anzahl von Blöcken immer geringe Belohnung für die Bestätigung von Transaktionen gibt.

Somit hat er eine Art dezentralen Geldschöpfungsprozess mit deflationären Charakter geschaffen. Unser Prinzip der Zentralbanken dezentralisiert. Der bis dato größte Nachteil dieser Lösung: -je kompliziertes das Problem zu lösen ist, desto höher ist die benötigte Rechenkapazität. Also mit fortschreitender Länge der Blockchain wird es immer aufwendiger neue Blocks an die Kette zu hängen. Wurde ein neuer Block erzeugt, wird dieser im Netzwerk der Nodes (Knoten) als längere und gültige Blockchain auf allen Nodes ausgespielt.

Flooding-Algorithmus

Hierfür hat er in seinem Protokoll einen sogenannten „Flooding-Algorithmus“ im Netzwerk eingebaut. Jeder Bitcoin-Node vertraut immer nur der längsten, gültigen Blockkette, da hinter dieser die meiste Rechenleistung des Systems steckt! Durch neue Blöcke werden neue Bitcoins erzeugt. Findet man mit seinem Algorithmus einen Nonce (Schlüssel) durch Rechenleistung, um so den nächsten Block zu bilden, bekommt man eine Transaktionsgebühr als Belohnung.

Dieser Belohnung-Algorithmus kann unterschiedlich codiert sein. Er kann mit der Zeit abnehmen oder auch zunehmen. Auch kann ein Blockchain-Protokoll Ketten (Coins) mit begrenzter oder unbegrenzter Anzahl erzeugt werden. Der Unterschied liegt in den zugrundeliegenden mathematischen Funktionen. Hierbei finden sich auch die wesentlichen Unterschiede der diversen Kryptowährungen. Alle besitzen einen unterschiedlichen Charakter und damit Einsatzzweck. Der Prozess der Pflege der Blockchain, der Erzeugung von neuen Blöcken und der Verifizierung der von anderen Knoten erzeugten Blöcke wird allgemein als Mining bezeichnet.

Das Proof-of-Work Konzept stellt somit das zentrale Herzstück jeder Kryptowährung dar. Die Ausgestaltung der Parameter macht den Unterschied für die Verwendung der jeweiligen Währung.

Problem der PoW-Systematik

Problem der PoW-Systematik in verteilten Netzwerken? Durch erreichen einer >50 prozentigen Mehrheit im Netzwerk von Knoten ist es theoretisch möglich, dass Netzwerk zu übernehmen. Schafft es eine Organisation genügend von Ihnen kontrollierte Knoten dem Netzwerk hinzuzufügen, kann es dieses übernehmen. Die Lösung für dieses spezifische Bitcoin-Problem stellt die Proof-of-Stake Methode dar.

Alternativ können auch Konten in einem Netzwerk definiert werden, welche “immer” den Zuschlag für die Vorlage eines Nonce bekommen. Dieses würde jedoch wieder in einem zentral, kontrollierten System münden. Vielleicht einigen sich die Goldmänner, Rothschilds und JPMorgan – Vertreter auf eine solche, von Ihnen kontrollierte und akzeptierte elektronische Währung…?

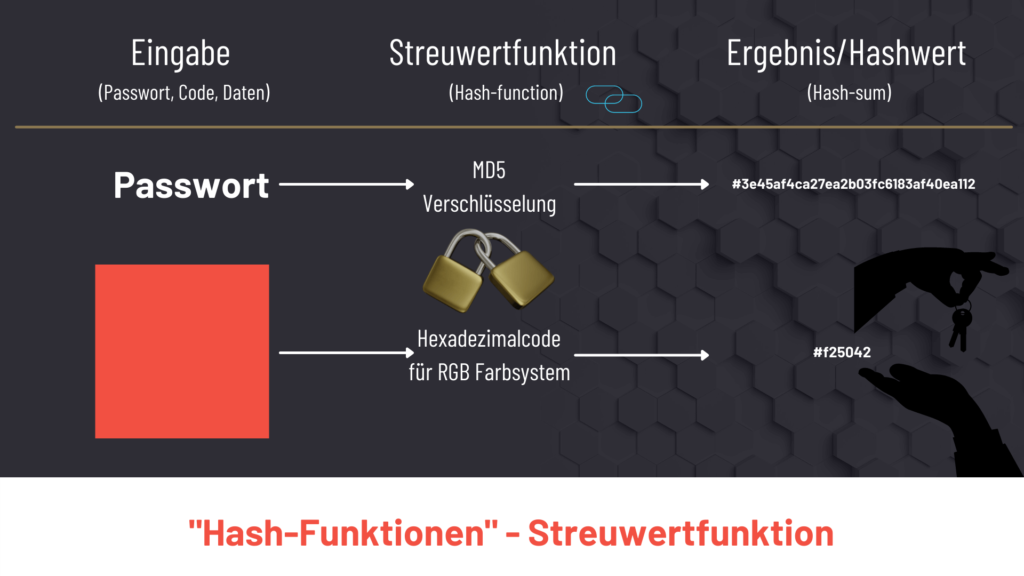

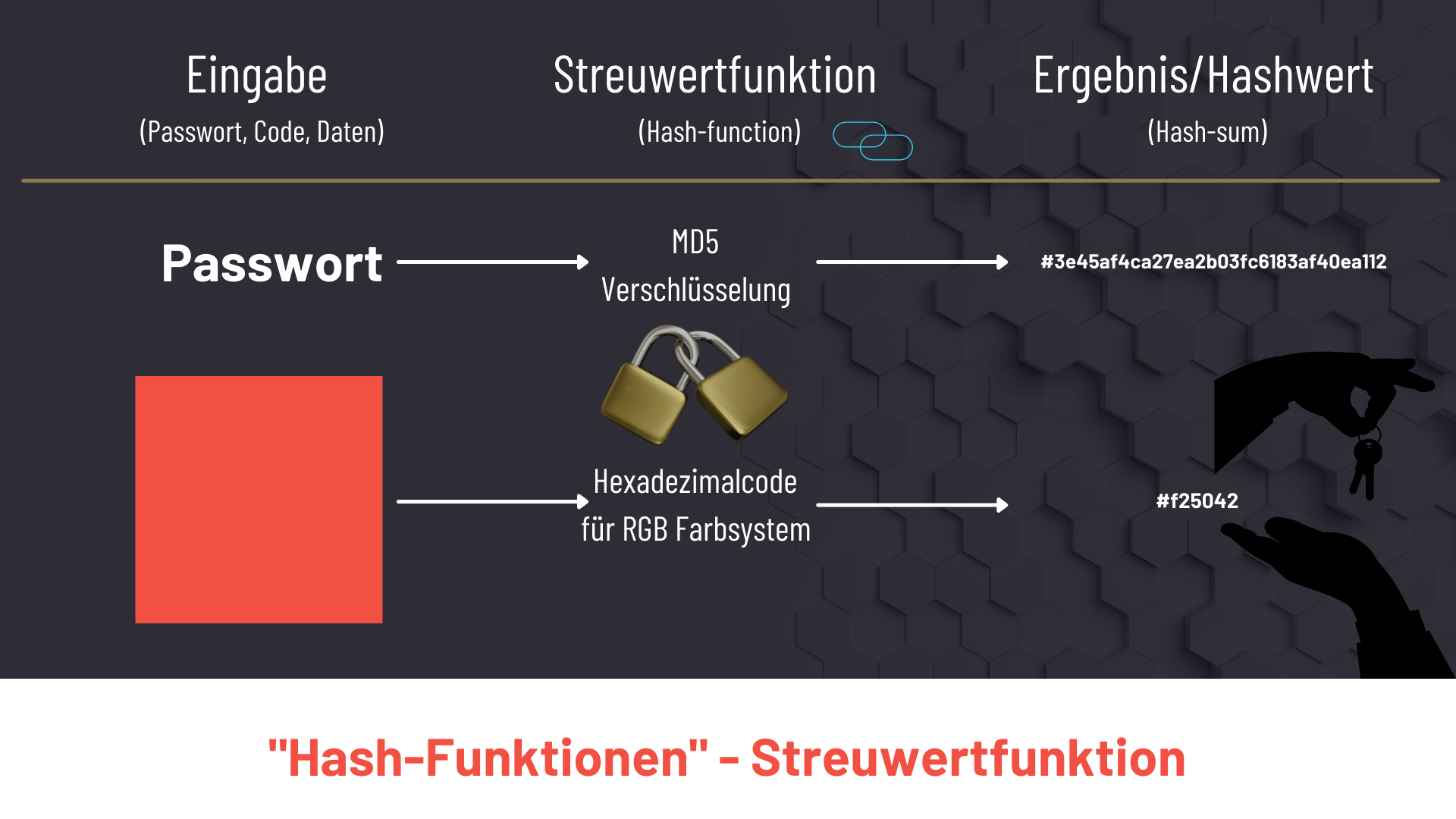

Was ist eine Streuwertfunktion (#Hash)?

Im englischen Sprachraum redet man bei der Streuwertfunktion eigentlich über einen Hash. In der IT-Sicherheit ist oft die Rede von Hashwerten und Hashfunktionen wie MD5 oder SHA. Eine Streuwertfunktion reduziert zunächst nur Zeichen (Daten, Informationen) beliebiger Länge, mit definierten Zeichensatz, auf einen Zeichensatz mit fester Länge. Die Informationen werden also durch einen Algorithmus in eine kleinere, kompakte Form gebracht.

Der Hashwert (Ergebnis der Streuwertfunktion) stellt das Ergebnis dar, welcher mittels einer Hashfunktion (Streuwertfunktion) berechnet wurde. Dabei unterscheidet man in verschiedene Klassen von Streuwertfunktionen. Die meisten kennen die Hexadezimal Funktionen, wodurch unsere Farben (RGB) standardmäßig codiert sind (#FFFFF – weiß). Hier wird über den festgelegten Algorithmus ein eindeutiger Code für eine beliebige RGB-Farbe verschlüsselt. Komplizierte Funktionen mit bestimmten Eigenschaften werden als kryptografische Hashfunktionen bezeichnet. Hierbei sollten aus dem in der Länge festgelegten Hashwert, immer eindeutige Ergebnisse (ohne Kollisionsgefahr und Dopplung) erzeugt werden können. Klassischerweise werden die meisten Passwörter mit einer „kryptografischen“ MD5 -Verschlüsselung gespeichert. Klassische Anwendungsfelder der Streuwertfunktionen sind: Verschlüsselungsprobleme, Farbcodes, Fingerabdruck Scanner, digitale Signaturen, Passwörter oder eben die Verschlüsselung einer Blockchain.

Unknackbare Streuwertfunktionen gibt es nicht, jedoch kann der Aufwand dafür sehr hoch sein (Rechenleistung). Es ist also nur eine Frage der vorhanden Rechenleistung.

Proof-of-Stake

(PoS - Algorithmus)

Diese Methode kombiniert verschiedene Mining-Konzepte miteinander. Grundsätzlich muss ein Knoten in einem verteilten Netzwerk beweisen, dass er Teil des Netzwerkes ist. Er hat entsprechende Informationen gespeichert oder im Falle der Kryptowährungen eben Coins. Je mehr Informationen ein Knoten hat, desto höher ist die Wahrscheinlichkeit, dass er für das Mining des nächsten Blockes ausgewählt wird. Dieses würde jedoch diejenigen „reicher machen“, welche schon einen großen Anteil an der Kryptowährung besitzen. So wurden Varianten dieses Algorithmus entwickelt, bei denen die Kriterien für die Auswahl der Knoten, durch reglementierte Kriterien begrenzt werden.

Eine Alternative zum Bitcoin ist beispielsweise der bekannte Ethereum, welcher einen solchen angepassten “Proof-of-Stake” Algorithmus für sein Netzwerk verwendet. Hierdurch können Transaktionen schneller und häufiger durchgeführt werden. Gleichzeitige verbraucht der Algorithmus in einer Blockchain eben auch Rechenleistung – also Energie! Ein Knackpunkt für eine umfassende und endgültige Akzeptanz von elektronischen Währungen wird ein geschickter “Proof-of-Stake” Algorithmus sein! Dieser kann oder muss mit einem gewissen Gebühren- und Anreizsystem versehen sein, welches der demokratischen Verteilung und Belohnung im Netzwerk gerecht wird.

Zentralbanken

zum Blogbeitrag

Leitwährung

Verfall des dollar

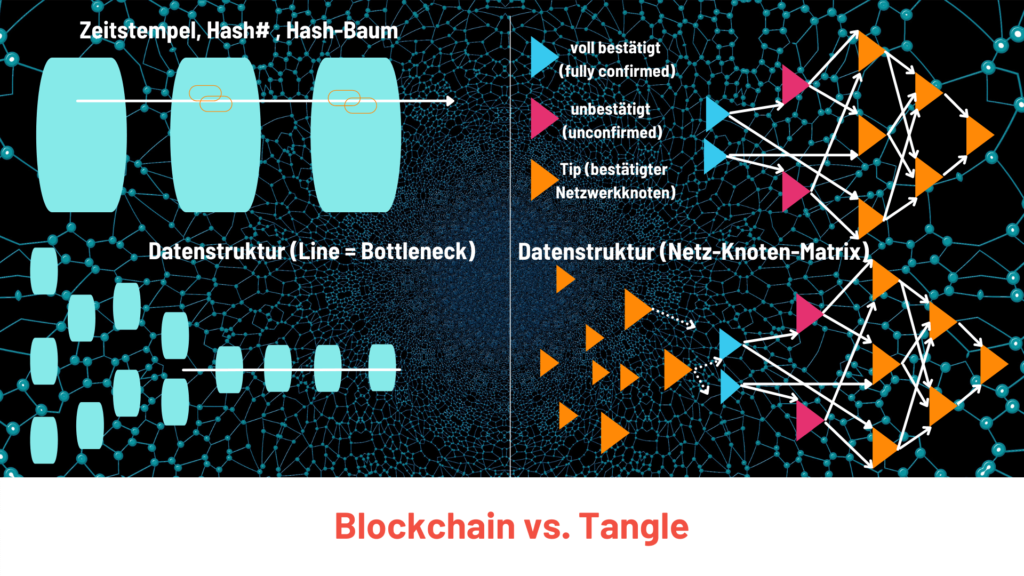

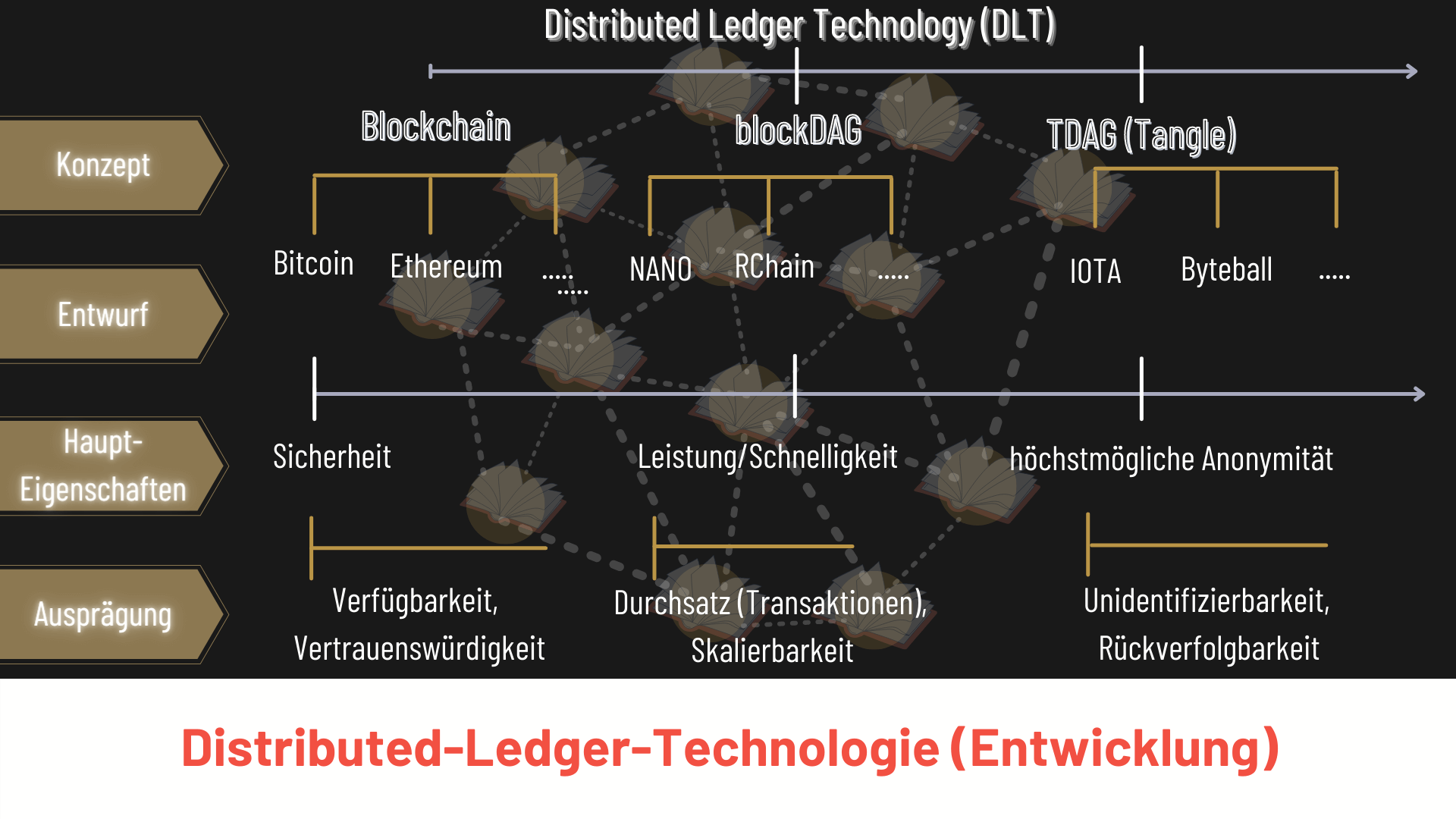

Evolution der Blockchain

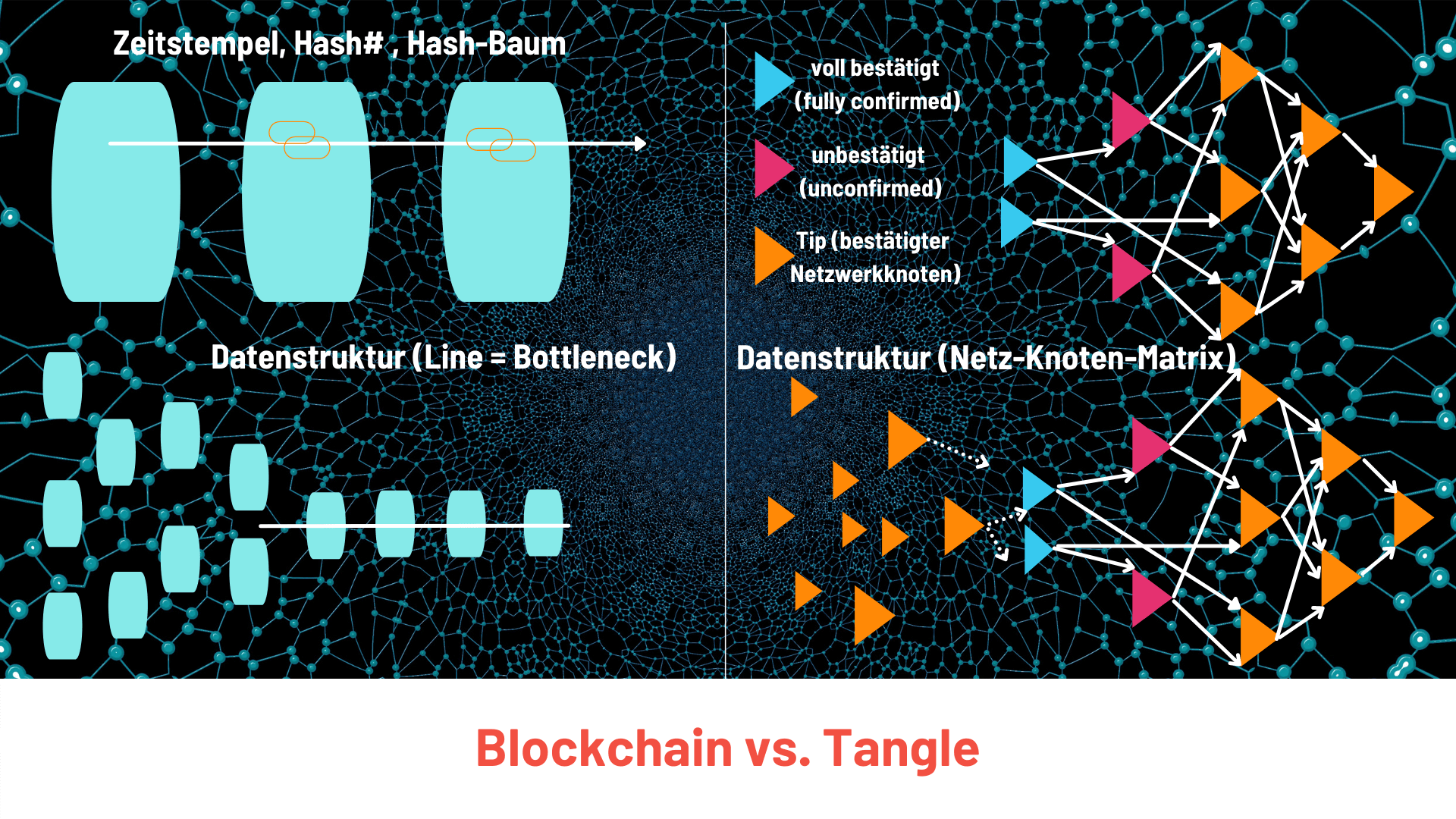

Tangle ist eigentlich eine Weiterentwicklung der Blockchain-Technologie beziehungsweise der offenen Kassenbuch-Technologie (DLT). Hierbei handelt es sich ebenfalls um ein Datenbanksystem in einem verteilten Netzwerk. Der Basismechanismus für dieses Netzwerk ist ebenfalls ein Konsens- und Validierungssystem. Aber warum hat man diese Blockchain weiterentwickelt? Die bisherigen Coins (Altcoins), wie der Bitcoin, basieren doch auf der Blockchain? Richtig, und wie es so ist mit Technologien in den Kinderschuhen, werden auch hier die anfänglichen “Fehler” nach und nach beseitigt.

Zunächst löst die Tangle-Technologie die begrenzte Skalierbarkeit dieser Basis-Blockchain Protokolle. Der Proof-of-Work (PoW) Algorithmus und das damit verbundene anheften von neuen Blocks an die Kette wird immer aufwendiger und kostet neben immer mehr Zeit auch erhöhte Energieressourcen. Damit ist die Nutzung von Alt-Coins auf der reinen Blockchain-Technologie nicht geeignet für wirkliches elektronisches Geld. Da mit steigender Akzeptanz auch das Transaktionsvolumen steigen wird, ist diese Technologie für den normalen Zahlungsverkehr nicht zu gebrauchen.

Auch ist das integrierte Miner-Konzept, welches die Funktionalität der Blockchain gewährleistet, ein Problem. Doch wie soll ein Anreiz geschaffen werden das Netzwerk und die darin verteilte Blockchain zu pflegen? Eine neue Lösung für das sichere Bestätigen von Transaktionen ohne die Belohnung einzelner Knoten im Netz musste her. Somit wurde 2015 die IOTA-Kryptowährung eingeführt. Die Technologie hinter dem IOTA nennt sich Tangle.

Woher kommt Tangle?

Ursprünglich ist diese Anwendung eine Ableitung für Kommunikationsprobleme innerhalb eines Netzwerkes von unterschiedlichen Geräten. Also dem IoT – Internet der Dinge. Damit in Zukunft unser Kühlschrank mit dem Staubsauger kommunizieren kann und selbstständig Bestellungen auslöst, die bestätigt werden, müssen diese unterschiedlichen Geräte miteinander kommunizieren. Dieser Standard wurde mit der Tangle-Technologie gesetzt. IOTA als Kryptowährung für das Internet der Dinge soll diesen Standard liefern. Im Gegensatz zur Blockchain ist die Größe des Systems unwichtig, was gerade im Falle von vielen Maschinen und Teilnehmern, die miteinander kommunizieren sollen, optimal ist. Hier ist Sicherheit eher die Größe des Netzwerkes.

Prinzip der Tangle-Technologie

Die Lösung der Tangle – Technologie basiert nicht mehr auf einem Netzwerk einzelner Blöcke, die hintereinander angeordnet werden, sondern auf den Transaktionen im Netzwerk. Möchte ein Teilnehmer in diesem Netzwerk eine Transaktion durchführen, so muss er vorher mindestens zwei Transaktionsbeglaubigungen (PoW) durchgeführt haben. Was also vorher die Aufgabe der Blockchain selbst war, wird jetzt von Netzwerk übernommen. Jede Transaktion bestätigt zwei vorhergehende Transaktionen.

Dieses ist der Hauptunterschied im Gegensatz zur Blockchain, wobei ein Knoten für jede Transaktion mit einer kleinen Belohnung motiviert wird. Bei der Blockchain wird es immer schwieriger eine weitere Transaktion in an die Kette anzuhängen. Der Tangle funktioniert genau entgegengesetzt. Je mehr Transaktionen durchgeführt werden, desto schneller wird das IOTA-Netzwerk. Wichtigster Nebeneffekt ist dabei, die Transaktionen sind kostenfrei und niemand verdient etwas dabei, nur das Netzwerk profitiert in seiner Leistung!

Vorteile Tangle-Technologie?

Das macht das Tangle-Netzwerk nicht nur effektiver, sondern auch sicherer. Beim Bitcoin wäre ein theoretischer Angriff auf das gesamte Netzwerk mit Hilfe von Quantencomputern möglich, um so die Mehrheit in der Rechenleistung zu erlangen. Dieses Miningprinzip ist in einem IOTA-Netzwerk nicht mehr möglich…! Das Minen von Blocks entfällt komplett. Der PoW im Tangle arbeitet als reiner “Spam” Schutz für das Netzwerk und braucht durch die geringere Komplexität auch nur wenig Rechenleistung. Gleichzeitig kann die Tangle Technologie in viel kleine Einheiten zerlegt werden, wodurch Mikrobezahlungen möglich werden. Somit wäre das Problem der Überweisung von Kleinstbeträgen im Centbereich gelöst. Dieses geht bei den Alt-Coin basierten Kryptowährungen nicht! Mit dem fortschreiten der Wallet-Technologien werden sich diese IOTA-Kryptowährungen für den “alltäglichen” Gebrauch eher durchsetzen als die schwer handelbaren Bitcoins. Die Frage der Werthaltigkeit ist jedoch eine andere.